Статьи

Январь 2015

PKI для банков

Информационная безопасность в банках

Банки и другие финансовые организации предъявляют повышенные требования к информационной безопасности (ИБ). Это объясняется как требованиями регуляторов, так и пониманием уровня ответственности перед клиентами, критичности предоставляемых сервисов и желанием быть на шаг впереди конкурентов.

Основными задачами ИБ являются: обеспечение конфиденциальности, целостности и доступности информации. Распространённые задачи, с которыми сталкивается ИТ-отдел банка:

- конфиденциальная переписка, зачастую с обеспечением неотказуемости;

- защита доступа к рабочим местам сотрудников;

- сетевая аутентификация

- 802.1X (например, Wi-Fi EAP-TLS);

- связь центрального офиса с отделениями, а также связь с банкоматами (IPSEC);

- строгая аутентификация в информационных системах банка, в том числе аутентификация клиентов в системе онлайн-банк.

Public Key Infrastructure

Ключевым элементом комплексного подхода к обеспечению высокого уровня ИБ является Инфраструктура Открытых Ключей (PKI, Public Key Infrastructure). PKI позволяет обеспечить пользователей, устройства и приложения цифровыми идентификаторами (сертификатами) и предоставляет централизованный инструмент управления и подтверждения состояния их актуальности на протяжении всего жизненного цикла, позволяя в полной мере решать поставленные задачи.

Использование PKI для обеспечения конфиденциальной переписки имеет ряд преимуществ перед симметричным шифрованием:

- простое централизованное распространение открытых ключей (сертификат — подтверждение удостоверяющего центра принадлежности закрытого ключа);

- подпись документов и возможность её проверки;

- дополнительная возможность обеспечения неотказуемости, так как закрытый ключ доступен только владельцу.

До сих пор во многих организациях доступ к рабочим местам сотрудников осуществляется с использованием пароля. Для защиты такого способа аутентификации принято вводить жёсткие требования на сложность пароля: ограничения на минимальную длину пароля, необходимость использования символов разных регистров и наличие служебных символов и т. д., а также требовать регулярную смену пароля. Это приводит к тому, что пользователи забывают свои пароли и тратят своё время и время технического персонала на их восстановление. Что ещё хуже, пользователи записывают свои пароли и хранят их в доступном месте.

Эффективное решение этой проблемы, которое позволяет реализовать PKI - вход по смарт-картам. Двухфакторная аутентификация резко усложняют задачу злоумышленников: помимо ввода пин-кода (который, не требует такой сложности, как стандартный пароль, а состоит из 4-6 цифр), используется физический носитель с содержащимся в защищённой области памяти неизвлекаемым закрытым ключом.

Двухфакторная аутентификация с использованием токенов/смарт-карт для доступа клиентов банка к системам Дистанционного Банковского Обслуживания (ДБО) сегодня уже является стандартом. Использование PKI позволяет обеспечить клиентов надёжным и безопасным средством для доступа к управлению финансами. Банку такое решение позволяет обеспечить неотказуемость действий клиента. Можно быть уверенным, что действия осуществляет именно владелец предоставляемого сертификата. Использование цифровых сертификатов для аутентификации значительно снижает круг возможных атак со стороны злоумышленников и позволяет предоставить клиентам простой и удобный инструмент защиты доступа к их финансам.

Протокол IPsec, обеспечивающий защиту данных, передаваемых по сети, позволяет осуществлять подтверждение подлинности, проверку целостности и шифрование. Связь между офисами и отделениями банка, а так же связь с банкоматами может осуществляться на базе этого протокола. Использование PKI критично для работы этого протокола, так как решает вопросы доверия и распространения цифровых идентификаторов.

В дополнение к вышеперечисленному, стоит отметить, что использование PKI помогает привести IT-инфраструктуру в соответствие с требованиями российских и международных регуляторов (PCI DSS, Basel II/III, ISO 27001, СТО БР ИББС, ...).

Высокий уровень безопасности и использование передовых технологий является конкурентным преимуществом для банка, позволяет выделиться на общем уровне, подчеркнув свою заинтересованность в эффективной действующей защите информации, а не простому соответствию регламентам и стандартам.

Таким образом, инфраструктура открытых ключей позволяет решить большую часть задач, стоящих перед банками и финансовыми организациями.

Требования к PKI

Чтобы использование преимуществ PKI не превратилось в непреодолимую задачу и чтобы не столкнуться с ограничениями в процессе эксплуатации, важно ответственно отнестись к выбору решения, образующего комплексную инфраструктуру открытых ключей.

Требования, предъявляемые к PKI со стороны банков:

- широкие возможности масштабирования;

- гибкие настройки политик выпуска сертификатов (централизованный и децентрализованный выпуск, SCEP);

- поддержка российских ГОСТ-алгоритмов;

- реализация возможности разделения ответственности администраторов;

- поддержка аппаратного криптографического модуля (HSM, Hardware Secure Module);

- интеграция с внешними системами;

- реализация отказоустойчивой схемы;

Выбор PKI

Некоторые распространённые на российском рынке продукты PKI требуют отдельный сервер для каждого удостоверяющего центра, трудно масштабируются. Таким образом, для небольшой инсталляции может потребоваться целый парк серверов. Небольшие организации выбирают такие решения из-за ожидаемой простоты эксплуатации в качестве удостоверяющего центра для своих задач. Однако они не дают необходимую гибкость и не обеспечивают потребности, связанные с ростом компании или повышением требований к PKI.

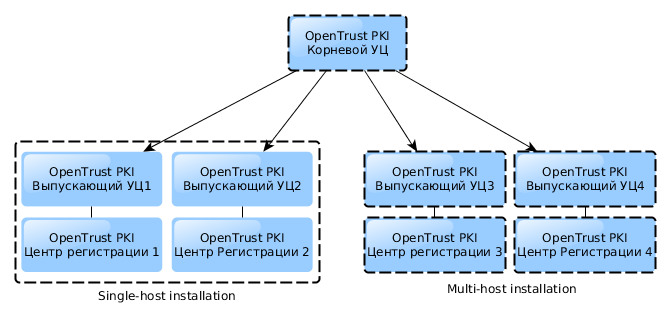

Другое решение Инфраструктуры Открытых Ключей - OpenTrust PKI - обладает модульной, открытой, гибкой и масштабируемой архитектурой, полностью управляемой через единый web-интерфейс. Возможно распределение функционала Центра Сертификации и Центра Регистрации между отдельными серверами (физическим или виртуальным), или их разворачивание на одном хосте; как установка нескольких УЦ на одной машине, так и кластерная отказоустойчивая архитектура. Это позволяет осуществить индивидуальный подход к каждой задаче и использовать только то количество ресурсов, которое для неё необходимо.

OpenTrust PKI не привязывает к определенным типам продуктов, а оставляет свободу выбора и позволяет интегрироваться с существующей гетерогенной IT-инфраструктурой: Microsoft, Apple, IBM, Cisco, Juniper и пр. Поддерживается интеграция с LDAP-каталогами(Microsoft, Oracle, SUN, Novell и т.д.), что позволяет в свою очередь не дублировать список пользователей, а использовать централизованное хранилище — при необходимости единый УЦ может использоваться для различных служб каталогов, включая домены и даже леса Microsoft Active Directory. В то же время, OpenTrust PKI совместим с существующими IAM (Identity and Access Management) системами, X.509-картами и -токенами.

В некоторых PKI решениях существуют значительные пробелы в безопасности, например, свободный доступ к просмотру конфигурации для любого пользователя домена или невозможность обеспечить корректное разделение ответственности администраторов. В OpenTrust PKI разделение прав основано на ролевой модели контроля доступа (RBAC) и не требует объединять администратора безопасности с администратором сети, домена и пр.

Реализация протокола SCEP в OpenTrust PKI не имеет ограничений на использование ключей, поэтому этот протокол широко востребован клиентами OpenTrust.

Opentrust PKI построен на свободном ПО Linux и состоит по большей части из открытого исходного кода, что во многом объясняет его надёжность и безопасность.

В OpenTrust PKI в полной мере поддерживается архивирование и восстановление ключей. Отсутствуют архитектурные проблемы работы с архивированием, встречающиеся в других решениях.

Использование не подходящего под потребности и задачи PKI может привести к проблемам безопасности и повышенным трудностям в администрировании, а соответственно может вызвать необходимость дополнительных затрат или стать причиной потери клиентов.

OpenTrust PKI

OpenTrust PKI поддерживает аппаратные модули HSM. Благодаря удобной и понятной настройке достигается быстрое развёртывание решения на базе OpenTrust PKI: недели, а не месяцы. Надёжность и высокая степень автоматизации процессов обеспечивают низкую совокупную стоимость владения и быстрый возврат инвестиций. Помимо международных алгоритмов, поддерживаются и российские ГОСТ-алгоритмы, реализуемые на базе сертифицированного СКЗИ.

Внедрение OpenTrust PKI позволяет снизить нагрузку на технический персонал:

- уменьшение «инцидентов», требующих расследования и латания дыр;

- снижение нагрузки, связанной с забытыми паролями пользователей;

- сокращение времени, затрачиваемого на неоптимальные ручные работы, благодаря автоматизации ряда процессов.

Таким образом, использование OpenTrust PKI позволяет снизить издержки, повысить лояльность клиентов и обеспечить непрерывность бизнес-процессов.

Примеры использования OpenTrsut PKI в банках.

OpenTrust PKI нашёл широкое применение в банковской сфере. Вот всего несколько примеров использования во всемирно известных банках:

- Переход к использованию протокола IPsec на базе сертификатов для защищённой связи с офисами. В качестве примера можно упомянуть использование OpenTrust PKI в одном из банков-заказчиков* для обеспечения эффективного управления и безопасного распространения сертификатов в маршрутизаторы пяти тысяч отделений банка благодаря протоколу SCEP. Позже проект был расширен смарт-карт логоном и подписью email.

- Использование в другом банке* входа по смарт-картам в связке с использованием HTTPS аутентификации и eSSO позволило уменьшить количество разных паролей, сократить расходы на поддержку и ускорить начало работы компьютеров по утрам.

- Применение строгой аутентификации и принципа неотказуемости в eBanking крупного банка* стало возможно благодаря использованию криптографических токенов и OpenTrust PKI. Были использованы токены не требующие драйверов для упрощения развёртывания решения. Это решение было сертифицировано регулирующими органами.

* названия банков предоставляются по запросу

Опубликовать в Twitter Опубликовать в Facebook