Защита SWIFT

Инфраструктура SWIFT в банках является одной из основных целей злоумышленников благодаря потенциальной эффективности атак. За последние годы произошел ряд крупных инцидентов, связанных с инфраструктурой SWIFT, который заставил задуматься над повышением безопасности, при доступе к платформе, как сам SWIFT, так и партнеров/клиентов SWIFT.

Ряд известных атак последних лет, направленных на получение доступа к системам межбанковских коммуникаций, был связан с использованием учетных данных легальных пользователей, как последствие компрометации информационных систем клиентов. Злоумышленники компрометируют компьютеры пользователей или сервера внутри банков, затем на протяжении длительного времени никак себя не проявляют, изучая инфраструктуру и компрометируя наиболее важные точки инфраструктуры, затем, когда сбор информации и учетных данных завершен, злоумышленники проводят атаку с использованием собранных учетных данных и прочей собранной информации.

В ответ на инциденты SWIFT проинформировал рынок о необходимости внедрения многофакторной аутентификации, а затем предложил решение по защите учетных данных начального уровня. Некоторые бюро и клиенты SWIFT пошли дальше и реализовали более комплексную защиту при помощи промышленного сервера аутентификации и удаленного доступа Nexus Hybrid Access Gateway (HAG). На территории России и СНГ подобные проекты выполняет наша компания, совместно со своими партнерами.

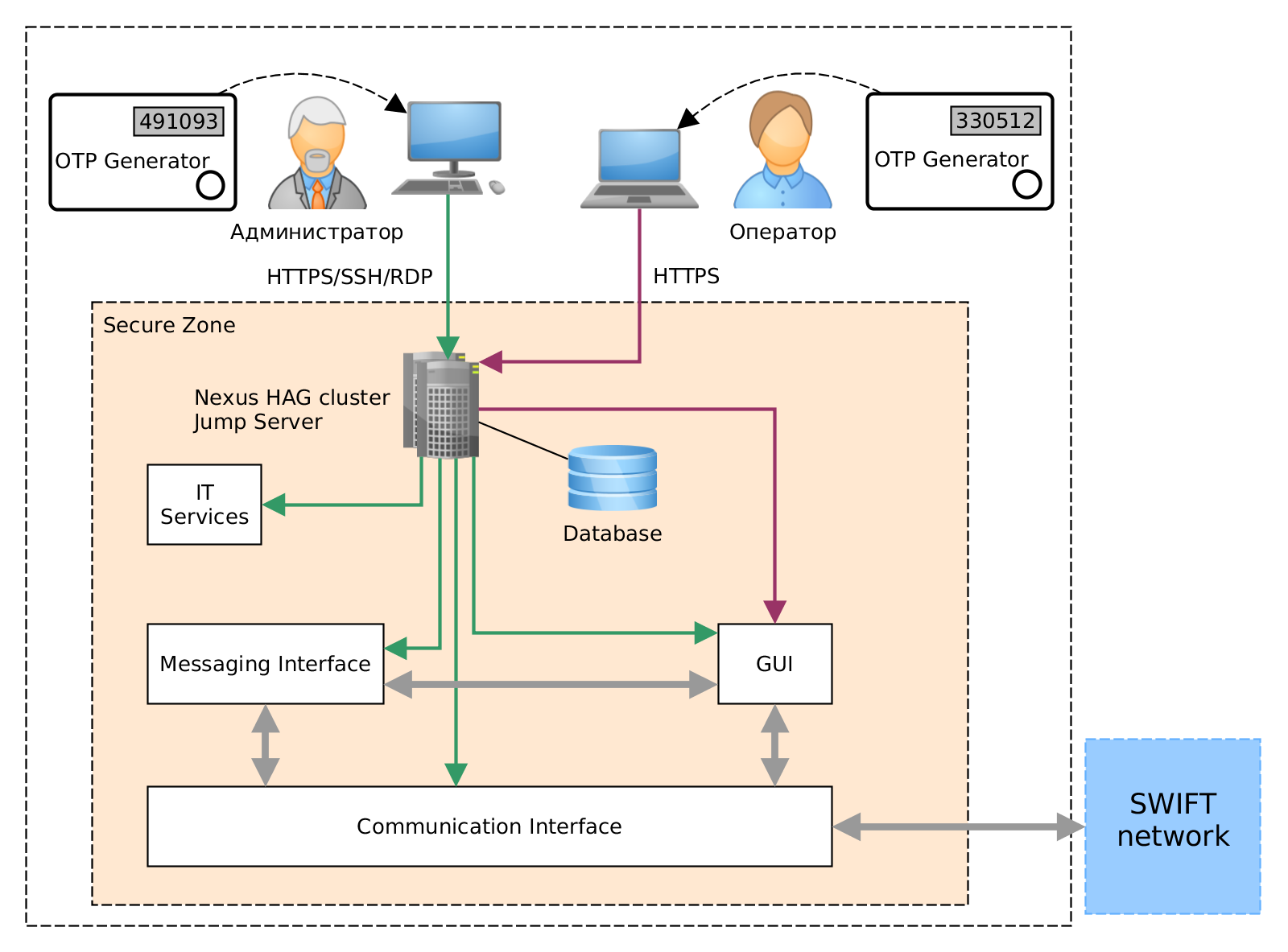

Весной 2017 года SWIFT опубликовал Customer Security Controls Framework — набор обязательных и рекомендуемых мер по защите пользователей SWIFT. Этот документ основан на анализе кибер-угроз, взаимодействии с экспертами индустрии и обратной связи с пользователями. Помимо двухфакторной аутентификации при доступе к веб интерфейсу SWIFT, в требованиях было обеспечение строгой аутентификации и по другим протоколам, таким как RDP или SSH. CSP также вводит такой термин, как Jump Server — промежуточная точка, через которую должны осуществляться коммуникации между серверами в защищенной сети SWIFT и компьютерами операторов и администраторов. Все эти задачи решает Nexus HAG. Более того, HAG позволяет реализовать ряд рекомендуемых мер, таких как: VPN, белый список внешних ресурсов(например, для установки обновлений) и пр.

Принципиальная схема решения представлена на схеме выше. Пользователь SWIFT AWP, прежде чем попасть в целевое приложение, подключается к HAG и проходит аутентификацию с использованием одноразового пароля. В большинстве случаев в качестве метода аутентификации используется аппаратный генератор в форм-факторе пластиковой карты с использованием открытого алгоритма OATH HOTP. Пройдя аутентификацию пользователь работает с целевым приложением через HAG Access Point, а по завершению сессии доступ пользователя к целевому приложению прекращается.

Функционал Nexus HAG по обеспечению удаленного доступа является одним из факторов обеспечения безопасности решения, благодаря тому, что защищаемое целевое приложение располагается за HAG Access Point и недоступно потенциальному злоумышленнику. Таким образом даже при наличии уязвимостей «нулевого дня» в целевом приложении, или при компрометации статических учетных данных пользователя, злоумышленник не сможет ими воспользоваться ни при каких обстоятельствах, поскольку у него нет возможности использовать второй фактор аутентификации.

Вторым немаловажным фактором является то, что Nexus HAG представляет собой промышленный сервер аутентификации с присущими ему гибкостью в выборе методов и процессов аутентификации, централизованным управлением пользователями и жизненным циклом токенов, гибкими политиками доступа, а так же возможностью аудита и журналирования всех важных действий и событий.

Еще одной особенностью Nexus HAG является отсутствие так называемого vendor lock-in при выборе производителя токенов, в отличие от многих решений по аутентификации. Это дает заказчику возможность приобретать на рынке любые токены, использующие открытые стандарты и благодаря этому выбирать наиболее подходящие и экономически выгодные варианты, а так же выбирать токены и методы аутентификации в соответствии с собственными требованиями к безопасности.

Таким образом основными преимуществами решения по сравнению со стандартным механизмом, реализованном в SWIFT, являются:

- Дополнительный слой безопасности перед защищаемым целевым приложением;

- Широкий выбор методов, токенов и процессов аутентификации;

- Наличие функционала обеспечивающего жизненный цикл токенов;

- Возможность реализации запасных методов аутентификации в случае недоступности основного метода;

- Централизованное управление аутентификацией;

- Аудит и журналирование.

Помимо перечисленных выше преимуществ, следует отметить:

- Соответствие современным требованиям по обеспечению информационной безопасности;

- Отсутствие vendor lock-in;

- Возможность применения продукта для широкого спектра задач; аутентификации и удаленного доступа в инфраструктуре организации;

- Простота интеграции и отсутствие ограничений на количество каналов аутентификации, защищаемых приложений и т. д.;

- Возможность реализации отказоустойчивой архитектуры и архитектуры высокой доступности.

Сервер аутентификации