Статьи

Сентябрь 2014

Реализация безопасного доступа с многофакторной аутентификацией

Некоторое время назад в интернете появились новости о краже пользовательских данных от почтовых аккаунтов Yandex, Google и Mail. В процессе расследования этого инцидента в сети была опубликована информация об отсутствии атак на внутреннюю инфраструктуру выше упомянутых компаний. Причиной же кражи послужило использование вредоносного программного обеспечения на стороне конечного пользователя. По результатам проверок стало известно, что около половины паролей подошли к указанным почтовым аккаунтам. К счастью, большая часть учетных данных (логин/пароль) оказались устаревшими и маловероятно, что их кража привела к большому ущербу. Однако, как говорится, раз на раз не приходится. Так как же быть? Ответ очевиден: нужно предпринимать меры. Иными словами речь идет об обеспечении безопасного доступа конечных пользователей (клиент, сотрудник…) в предлагаемые организацией сервисы. Выбор правильных мер защиты и их реализации значительно помогут снизить риски утечки ценной информации или проведения неправомерных операций от имени пользователя, а для компаний – снизить финансовые и репутационные риски.

Современный подход

Возвращаясь к приведенному примеру, где вход (аутентификация) в почтовый сервис осуществляется по логину и паролю, стоит сказать, что этот метод до сих пор имеет место быть, но уже давно устарел и не безопасен. Причина очевидна: высок успех осуществления кражи такого пароля.

Существующие на сегодняшний день атаки (перебор пароля или иначе «брутфорс» (brute force), клавиатурный шпион (key logger), фишинг, вирус и пр.) позволяют получить данные для входа в систему (аутентификационные данные). А дальше злоумышленник получает доступ к ресурсу и свободно выполняет операции от имени пользователя. Если сложный пароль в какой-то степени защитит от брутфорс-атак, то уж точно не спасет клавиатурного шпиона. Таким образом, вероятность компрометации данных может быть весьма велика, особенно, если:

- информационные активы представляют собой большую ценность,

- проводимые операции имеют высокий статус критичности.

В таком случае, можно ли обеспечить необходимый уровень защиты? Можно. Современным подходом к аутентификации является сочетание двух или более факторов (многофакторная аутентификация). Примерами могут служить: одновременное использование статического и одноразового паролей (One-Time Password, OTP), смарт-карты и PIN-кода и другое. Применение различных комбинаций снижает вероятность получения несанкционированного доступа. Ведь для того, чтобы аутентифицироваться, как минимум, необходимо владеть всеми требуемыми факторами. Что же касается правильности выбора этих требуемых факторов: реализация различных схем аутентификации в принципе должна производиться исходя из требований к определенному сервису(-ам). Если не вдаваться в подробности, то условно можно выделить следующее:

- Необходимо понимать какой пользователь входит в сервис (категория пользователя)

- Насколько критичны выполняемые операции

- Какие существуют угрозы

Пример с ДБО

Абстрагируясь от доступа к почте, можно коротко разобрать пример работы с сервисами дистанционного банковского обслуживания, получившими достаточно широкое распространение и являющиеся эффективным инструментом удаленного взаимодействия с клиентами. Интернет-банкинг, реализованный фактически у всех банков, представляет собой частный случай ДБО. С учетом того, что в нем по большей части осуществляется работа с денежными средствами «онлайн», есть повод задуматься о безопасности доступа и проводимых операций. У каждого банка есть различные категории клиентов: это и «простые пользователи», оплачивающие услуги ЖКХ, и высокодоходные клиенты, осуществляющие денежные переводы на крупные суммы. Так или иначе, все они выполняют разные (по статусу критичности) операции. Таким образом, распределение по методам аутентификации может выглядеть следующим образом:

1) в зависимости от критичности операции:

- Вход в систему для просмотра информации по статусу платежа, по статусу карты или для осуществления платежа на небольшую сумму – логин/пароль + OTP (SMS, мобильный (приложение) или физический (токен) генератор ОТР).

- Осуществление переводов крупных сумм – смарт-карта + PIN-код.

2) в зависимости от категории пользователя:

- Простой пользователь – логин/пароль + OTP

- Высокодоходный клиент – смарта-карта + PIN

На рисунке представлена обобщенная схема, где выбор средства (метода) аутентификации выглядит в зависимости от степени риска.

Выше описанные варианты являются всего лишь примерами и не исключают использования других схем аутентификации для конкретных случаев.

Реализация

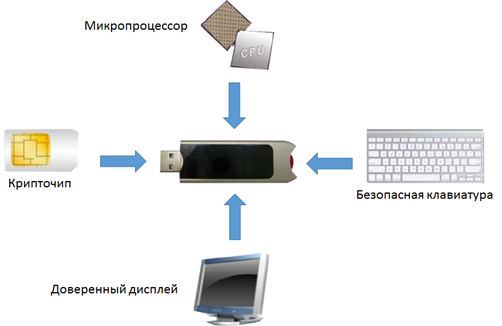

Очевидно, после всего выше сказанного возникает резонный вопрос: как реализовать требуемые методы аутентификации? Большинство компаний отдают предпочтение в пользу промышленного решения. Это решение представляет собой единую платформу аутентификации или иначе сервер аутентификации, программному или программно-аппаратному комплексу, реализующему различные методы аутентификации для различных приложений.

На сегодняшний день уже многие организации реализуют методы многофакторной аутентификации для решения внутрикорпоративных и/или задач, связанных с безопасностью клиентских сервисов. И, как правило, в качестве «провайдера» таких методов является профессиональное решение, которое позволяет не только обеспечить аутентификацией в различные существующие сервисы и приложения, но и подключать новые сервисы.

Опубликовать в Twitter Опубликовать в Facebook